Como cada año, Sonicwall libera su reporte de amenazas cibernéticas en tendencia y que da una visión de lo que se puede esperar en 2025.

Compromiso de Correo Empresarial (Business Email Compromise, BEC)

Tenemos que generar más esfuerzos y concientización con los usuarios de éste ataque cada vez más frecuente y que está dando resultados a los ciber criminales a través de la suplantación de identidad.

Casi un tercio de todos los incidentes cibernéticos reportados fueron ataques BEC, lo que representa un incremento drástico desde solo el 9 % en 2023.

Los ataques de Man-in-the-Middle (MitM) desempeñaron un papel clave en los ataques BEC. Los ciberdelincuentes aprovecharon correos electrónicos comprometidos (generalmente obtenidos mediante el robo de credenciales) u otros canales de comunicación vulnerados para interceptar mensajes o incluso manipular las comunicaciones internas.

Esto hace que estos ataques sean especialmente astutos y peligrosos, ya que pueden distorsionar la percepción de la realidad. Un empleado puede creer que está comunicándose con alguien de confianza dentro de la empresa, cuando en realidad podría estar compartiendo información sensible con un ciberdelincuente.

Compromiso de Correo de Proveedores (Vendor Email Compromise, VEC)

Un ataque VEC es muy similar a un ataque BEC. En un ataque VEC, los ciberdelincuentes se hacen pasar por un proveedor o roban sus credenciales para explotar la relación de confianza entre el proveedor y sus numerosos clientes, lo que les permite robar no solo a una, sino a múltiples empresas.

Una vez que el atacante logra infiltrarse en los sistemas de un proveedor, puede obtener información clave, como los cronogramas de pagos, las identidades de los responsables de la toma de decisiones, los procesos financieros y mucho más. Cuando los atacantes han recopilado suficiente información, ejecutan el fraude, ya sea falsificando facturas, inventando una historia para solicitar pagos urgentes a grandes clientes o utilizando la información obtenida de otras maneras maliciosas.

Binarios que Aprovechan el Sistema (Living Off the Land Binaries, LOLBins)

Los Living Off the Land Binaries (LOLBins) son programas incluidos en tu sistema operativo que tienen usos legítimos y esenciales para el funcionamiento de tu computadora. Imagina que estás en casa y necesitas arreglar algo utilizando herramientas que ya tienes en lugar de comprar nuevas. Los ciberdelincuentes a veces hacen algo similar cuando atacan computadoras: en lugar de usar su propio software malicioso, aprovechan herramientas y programas que ya están integrados en el sistema.

Cuando un atacante usa una de estas herramientas “limpias” (binaries) para actividades maliciosas, puede engañar al software de seguridad, ya que estos programas están diseñados para ejecutarse normalmente en el sistema. Bloquear o deshabilitar estas herramientas podría afectar el correcto funcionamiento del sistema operativo.

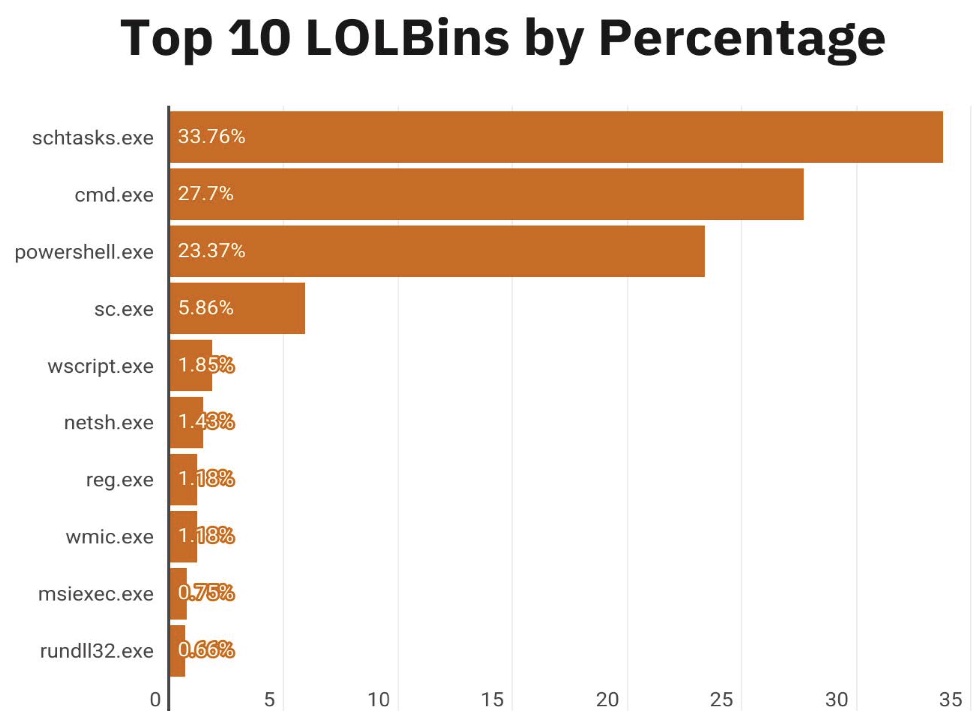

El uso de LOLBins está alineado con una tendencia más amplia de explotar infraestructuras de confianza con fines maliciosos, como se ha visto en el aumento del malware sin archivos (fileless malware). Los investigadores de amenazas de SonicWall identificaron que schtasks.exe, cmd.exe y powershell.exe fueron los LOLBins más abusados, representando más del 80 % de los casos analizados.

Prevalencia de LOLBins Abusados

Los datos muestran tasas significativas de uso de ciertos binarios en ataques:

- Schtasks.exe fue utilizado en el 34 % de los casos de abuso de LOLBins, permitiendo a los atacantes programar tareas para persistencia o ejecución de scripts maliciosos.

- Cmd.exe representó el 28 % de los casos, explotado comúnmente para ejecutar comandos como parte de ataques sin archivos.

- Powershell.exe, con una prevalencia del 23 %, demostró ser altamente versátil, permitiendo técnicas sofisticadas como inyección de procesos y exfiltración de datos.

Ataques de Server-Side Request Forgery (SSRF) y uso de Inteligencia Artificial

Los ataques de Server-Side Request Forgery (SSRF) han sido durante mucho tiempo una herramienta favorita en el arsenal de los ciberdelincuentes. En este tipo de ataque, un actor malintencionado engaña al servidor para que realice una solicitud a servicios internos potencialmente sensibles dentro de una organización. En algunos casos, también pueden forzar al servidor a acceder a servicios externos arbitrarios, lo que podría resultar en la filtración de datos sensibles, como credenciales de autorización.

Tradicionalmente, un ataque SSRF requería una experiencia considerable en la identificación de vulnerabilidades, la creación de cargas útiles y la navegación por las complejidades de diversas configuraciones de servidores. Sin embargo, la introducción de herramientas impulsadas por inteligencia artificial (IA), especialmente aquellas que utilizan procesamiento de lenguaje natural (NLP) y modelos generativos, ha reducido la barrera técnica de entrada. Algunas de las formas en que la IA ha facilitado la realización de estos ataques incluyen:

- Localización de sistemas sin parches: Los escáneres impulsados por IA identifican sistemas heredados con vulnerabilidades SSRF sin parchear, incluso en infraestructuras grandes y complejas.

- Automatización de la cadena de explotación: La IA agiliza el proceso de combinar SSRF con otras vulnerabilidades, creando flujos de trabajo automatizados para la escalación de privilegios y el movimiento lateral dentro de la red.

- Evasión de detección: La IA mejora las técnicas de ofuscación, haciendo que las cargas útiles de SSRF sean más difíciles de detectar por las soluciones de seguridad.

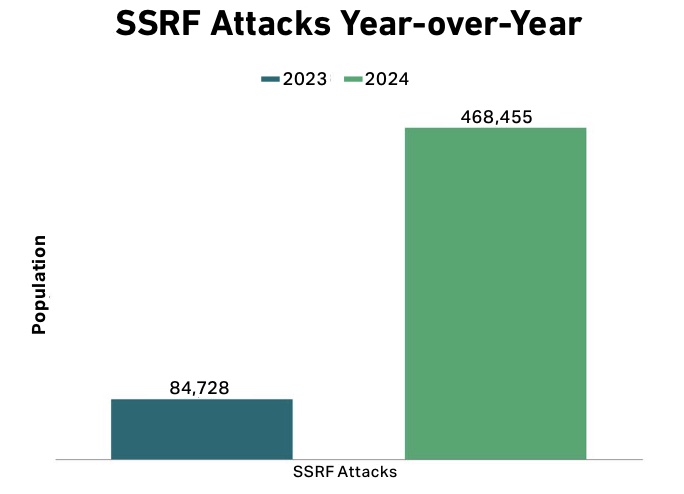

Los ataques SSRF se convirtieron en una preocupación crítica de ciberseguridad en 2024, con un aumento dramático del 452% en comparación con 2023. El uso creciente de ataques SSRF en combinación con otras vulnerabilidades, como la escalación de privilegios y la inyección de comandos, ha amplificado su impacto, permitiendo a los atacantes obtener un acceso más amplio y penetrar más profundamente en sus objetivos.

Muchas de las vulnerabilidades SSRF más utilizadas en 2024 no eran realmente nuevas. Los atacantes han utilizado herramientas de IA para revitalizar la explotación de vulnerabilidades antiguas que permanecen sin parchear en muchos sistemas. Algunos ejemplos incluyen:

- SSRF en VMware vRealize Operations Manager API (CVE-2021-21975): Esta vulnerabilidad permite a los atacantes acceder a servicios internos a través de la API de vRealize Operations Manager, lo que puede llevar a la exposición de datos sensibles.

- SSRF en Microsoft Exchange Server (CVE-2022-41040): Un fallo significativo que permite a los atacantes explotar servidores de Microsoft Exchange, eludir la autenticación y, potencialmente, ejecutar código de manera remota.

¿Buscas una Solución de Firewall?

En ITA Tech contamos con Soluciones Sonicwall para protección Pro-activa ante amenazas cibernéticas:

Podría interesarte también:

Seguirnos en redes es ¡Gratis!

Si el contenido que compartimos te parece útil ¿por qué no seguirnos en redes Inge?

#itatech2022 #itatech2024 #itatech2025 #premiosbitdeoro2025 2024 access point Cableado estructurado café caja de publicidad caricaturas cartelera digital cctv ciberseguridad Cisco comparativa control de acceso cámaras de seguridad cámaras ip digital signage ethernet Evéniment firewall grandstream Hikvision inalámbrico ingenieria inspiracion inspiración musica PoE punto de acceso redes seguridad seguridad informática señalización digital sonicwall switch ubiquiti unboxing unifi videovigilancia voz y datos wifi wifi 6 wireless