A medida que pasan los años e incrementa la complejidad, la seguridad en plataformas y redes, es cada vez más compleja. Sin embargo un exceso de confianza y la ausencia de buenas prácticas en las empresas, ha llevado a un concepto errado de seguridad informática y sus implicaciones. Conoce a continuación 5 buenas prácticas para garantizar la seguridad de la información e informática en tu empresa.

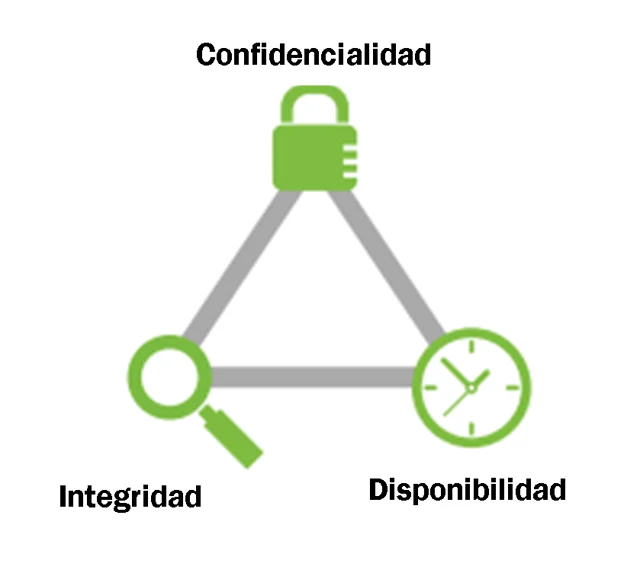

Se entiende por seguridad informática, como los procesos, prácticas y los sistemas que buscan garantizar la confidencialidad, integridad y disponibilidad de la información. Entendiéndose por confidencialidad la protección de los datos, redes y sistemas de accesos no autorizados; integridad, entendida como la capacidad de mantener la información precisa, valida y consistente evitando que modificada inadvertidamente; Finalmente disponibilidad hace referencia a la accesibilidad de la información cuando el usuario, aplicación o sistema la necesite.

Actualmente algunos de los mayores riesgos del modelo son:

- Pérdida y robo de dispositivos

- Ataques internos

- Factor humano

- Clonación de dispositivos

Asigna los accesos basado en las necesidades del cargo:

Cuando se da acceso de administrador a una gran cantidad de usuarios sin que estos realmente los necesiten, las posibilidades de un desastre aumentan exponencialmente, Los privilegios del administrador afectan el sistema de forma general, por lo que este tipo de acceso solo debe otorgarse a quien realmente lo necesita. Así errores causados por perdidas de información, entrada de virus, o un equipo desbloqueado se minimizan de forma importante.

Políticas de escritorio limpio:

Es muy común encontrar en las oficinas agendas, cuadernos, notas y documentos sobre los escritorios que contienen información vital respecto a claves, cliente o incluso información de la empresa. Es por esto que una forma de evitar que esta información llegue a manos equivocadas es tener una política de escritorio limpio, en la cual los empleados deban dejar bajo llave cualquier elemento que contenga información del negocio o que pueda dar acceso al sistema.

Equipos siempre bloqueados:

Una de las vulnerabilidades más común en el sistema surge de un exceso de confianza en las personas a nuestro alrededor, sin embargo es mejor prevenir que lamentar. Una vez el usuario ha accedido desde una computadora al sistema y causado un daño o descargado una información delicada, es responsabilidad del dueño de la computadora todo lo que pase desde su usuario. Por lo que si tu equipo de trabajo aún no está acostumbrado a mantener sus equipos bloqueados cuando se levantan de su puesto una mezcla de políticas y bromas puede ayudar a educarlos. La siguiente vez que el computador de tu compañero este desbloqueado, invita a todo el departamento a almorzar desde su mail, seguramente no volverá a dejarlo desbloqueado jamás.

¡Gafetes al frente! Ingeniería social

Por definición confiamos en la personas a nuestro alrededor cuando estamos en una oficina, y si esta oficina es particularmente grande y muchas personas entran y salen todo el tiempo de ella, las posibilidades de identificar a un “intruso” son mínimas. Por esto es importante que todo el personal este claramente identificado, de manera tal que siempre se pueda saber quién no debería estar en cierto espacio. De igual manera si hay tarjetas de acceso para áreas restringidas, estas deberán estar bajo llave o en el bolsillo del usuario todo el tiempo para evitar que una persona no autorizada, acceda.

Contraseñas de dos partes

Una de las formas más comunes de ingeniería social es ver la contraseña de la persona por encima del hombro. Diseñar contraseñas seguras es fundamental, para minimizar este riesgo, una correcta mezcla de números, letras y caracteres especiales es fundamental. En muchas empresas las contraseñas cambian cada 30 o 90 días y después de varios años, las opciones se agotan, por lo que recurrir a crear estrategias de dos partes donde la primera parte es fija y la segunda parte se va cambiando usando números y caracteres especiales es fundamental.

Autenticación de dos factores es de momento una de las mejores alternativas para evitar ataques de fuerza bruta a usuarios y contraseñas.

Te podría interesar también:

Seguirnos en redes es ¡Gratis!

Si el contenido que compartimos te parece útil ¿por qué no seguirnos en redes Inge?

#itatech2022 #itatech2023 #itatech2024 #itatech2025 #premiosbitdeoro2025 2024 access point aruba Cableado estructurado caja de publicidad caricaturas cartelera digital cctv ciberseguridad Cisco comparativa control de acceso cámaras de seguridad cámaras ip digital signage ethernet Evéniment firewall grandstream Hikvision ingenieria inspiracion inspiración musica PoE punto de acceso redes seguridad seguridad informática señalización digital sonicwall switch ubiquiti unboxing unifi videovigilancia voz y datos wifi wifi 6 wireless